脆弱性診断(セキュリティ診断)とは?必要性とやり方を解説

2024/8/9

日々発見される脆弱性と、それを狙ったサイバー攻撃からビジネスを守るために、情報システムの脆弱性診断は重要なステップです。しかしその診断方法には様々なやり方があり、診断対象や目的にあった方法を適切に選ぶ必要があります。

この記事では、限られた予算で最大限の効果を得たい企業のために、費用対効果の高い脆弱性診断方法を選ぶポイントを、多数の企業のセキュリティ対策を手掛けるPFUが解説します。

脆弱性診断とは?脆弱性によるリスクと必要性

脆弱性診断とは、いわばシステムの健康診断です。

ビジネスを支えているシステムをサイバー攻撃から守るために、サーバーやネットワーク、アプリケーションなどのシステムの弱点(=脆弱性)を特定します。

弱点を把握し対処することで、サイバー攻撃の被害を未然に防ぐことができます。

脆弱性を放置してしまったら…?

弱点の対処をせずに放置してしまうことは、さまざまなリスクを引き寄せることにもなりかねません。

発見された脆弱性の情報がメーカーから一般公開された瞬間から、その脆弱性を狙った攻撃者が脆弱性のあるシステムを探しにきます。

脆弱性をついた侵入を許してしまうと、機密情報や個人情報の漏洩につながります。

一度でもセキュリティ事故や情報漏洩を起こしてしまうと、システム復旧まで業務が停止するだけでなく、風評被害のダメージもあり得ます。顧客の信頼を失うことで取引は打ち切られ、新規の顧客獲得も厳しくなると、売上回復まで数年以上かかることになります。

サイバー攻撃の被害は他人ごとではない!

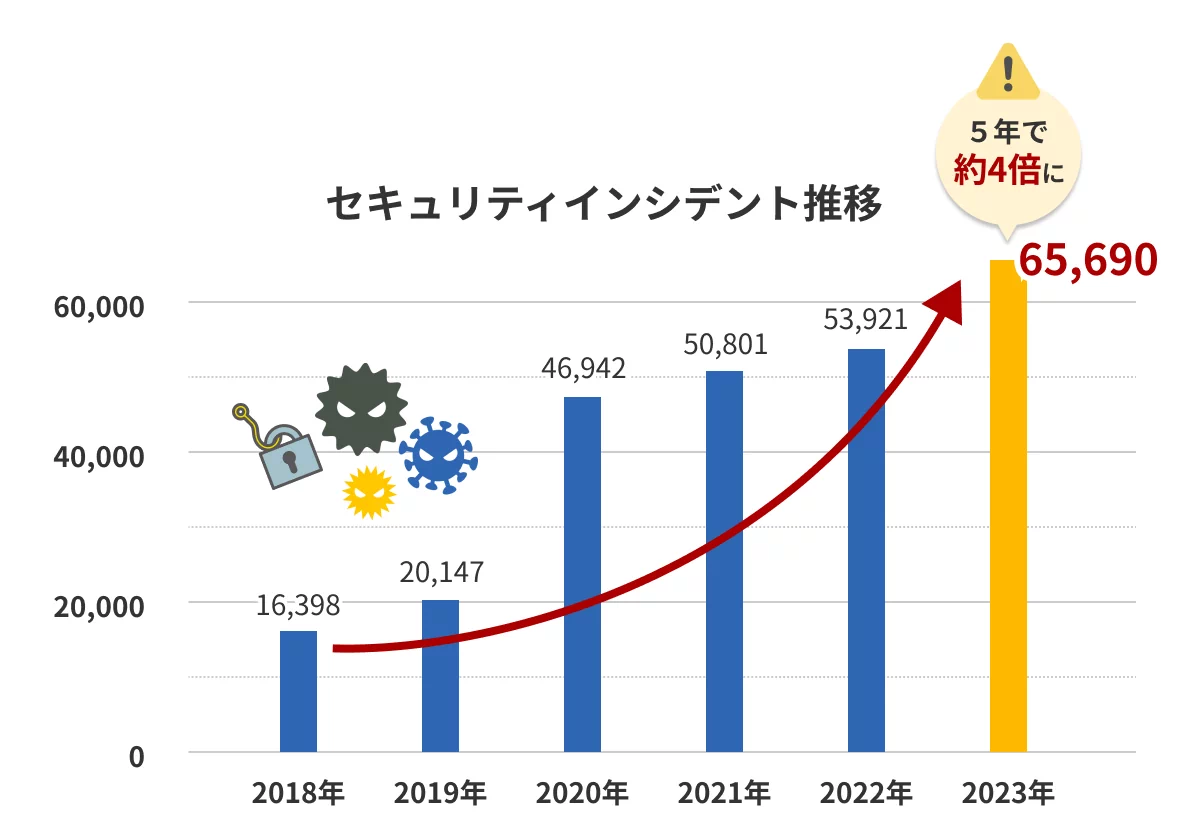

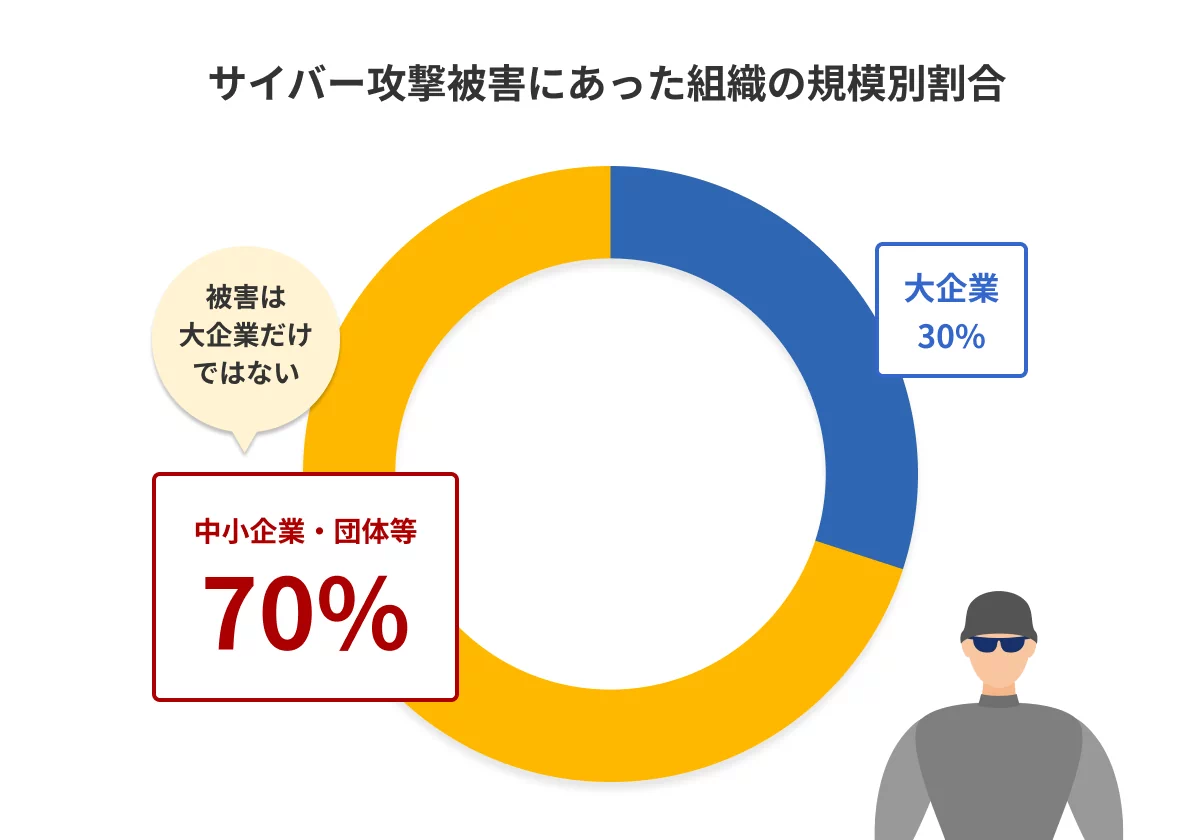

近年、情報システムの拡大に伴いセキュリティインシデントも増加傾向にあります。サイバー攻撃の被害は企業規模を問わず発生しており、どんな企業でも攻撃を受ける可能性があります。

特に近年被害の増えている「ランサムウェア」被害の大半は、テレワークで利用されるような機器の脆弱性や強度の弱い認証情報などを利用して侵入されているという調査結果もあります。

こうしたサイバー被害の増加を背景に、多くの業界ではセキュリティ基準や法令に従うことが求められており、脆弱性診断はその一環として設定されています。

| 発行している機関 | ガイドライン名 |

|---|---|

| 厚生労働省 | 医療情報システムの安全管理に関するガイドライン |

| 経済産業省 | 工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン |

| 経済産業省 | ECサイト構築・運用セキュリティガイドライン |

| デジタル庁 | 政府情報システムにおけるセキュリティ・バイ・デザインガイドライン |

| 情報処理推進機構(IPA) | 地方公共団体のための脆弱性対応ガイド |

| 日本自動車工業会(JAMA) | 自動車産業サイバーセキュリティガイドライン |

新たに公開される脆弱性によるリスクを最小限に抑えるためには、システムの導入や改修時だけでなく、定期的な脆弱性診断が重要です。

脆弱性診断の目的と診断対象

脆弱性診断にはさまざまな方法があり、それぞれの方法には特有の利点があります。

費用対効果の高い診断を実施するには、診断対象や具体的な目的を明確にする必要があります。

診断対象

脆弱性診断の対象には以下のようなシステムやアプリケーションがあり、対象によって確認すべき脆弱性も異なります。

| 診断対象 | 確認すべき脆弱性 |

|---|---|

| Webアプリケーション | クロスサイトスクリプティングやSQLインジェクションなどの脆弱性 |

| ネットワーク | ファイアウォールの設定ミスや不要なポートの解放 |

| サーバー | 不適切な設定やパッチの適用漏れ |

| データベース | 権限設定のミスやセキュリティポリシーの不備 |

| ソフトウェアコード | コーディングミスやセキュリティ欠陥 |

システムには脆弱性はつきものであるため、対象に応じた診断を順次実施する必要があります。

「一度も脆弱性診断をしたことがない」、「以前診断してから1年以上たっている」といった場合には、リスクの高いシステムから優先的に診断することをおススメします。

近年特にリスクが高まっている対象としては、顧客の個人情報を扱うことも多い「Webアプリケーション」や、テレワークのために設定されているサーバーやネットワーク機器といった「インターネットに公開されている機器・システム」がサイバー攻撃で狙われやすいため、優先度をあげて診断することをおススメします。

診断の具体的な目的

脆弱性診断はシステムやアプリケーションのセキュリティを確保するために実施しますが、より具体的な目的を明確にすることで、費用対効果の高い診断手法を選択することができます。

よくある診断目的と、その目的に応じた診断方法の例を以下に示します。

| 診断目的 | 診断による期待効果 | 適した診断方法例 |

|---|---|---|

| ビジネス継続性の確保 | サイバー攻撃による業務停止を防ぎ、ビジネスの継続性を保つ | 脆弱性スキャン |

| 情報漏洩の防止 | 企業の重要なデータや顧客情報が不正アクセスや漏洩から守られることを確保する | ペネトレーションテスト |

| システムの安全性向上 | バグや誤設定を早期に発見し、システムの安定性を向上させる | ソースコードレビュー |

| ガイドラインへの準拠 | 各業界等のガイドラインに準拠するため、定期的なセキュリティチェックが必要 | コンプライアンススキャン |

企業は、自社のニーズに合わせて最適な診断方法を選び、継続的にセキュリティ対策を実施することが求められます。

脆弱性診断とペネトレーションテストとの違い

ペネトレーションテストは、広義では脆弱性診断手法の一つではありますが、目的やアプローチが異なるため、他の脆弱性診断手法と区別されることもあります。

ペネトレーションテストとは

-

目的

単に内在する脆弱性を確認するのではなく、実際にサイバー攻撃を受けた場合にシステムとして耐えられるか(侵入される事が無いか)を確認する。

-

方法

許可を得た上で、攻撃者の手法を用いてシステムやネットワークに対して侵入試験を行う。脆弱性を悪用し、システムやネットワークへのアクセスを試みる。

-

特徴

- 実際の攻撃シナリオに基づいて評価を行うため、現実的なリスク評価が可能。

- 手動によるテストが多く、スキルと経験が必要。

- 侵入行為を行うため、システムやネットワークに一時的な影響を与える可能性がある。

ペネトレーションテストは、実際の攻撃シナリオに基づいてシステムやネットワークの脆弱性を評価し、現実的なリスクを確認する手法です。一方で他の脆弱性診断は、既知の脆弱性の検出や設定の確認、コードのレビューなど、特定の視点から脆弱性を特定することが目的です。ペネトレーションテストはこれらの手法と補完し合う形で実施されることが多く、包括的なセキュリティ評価を行うためには複数の手法を組み合わせることが重要です。

脆弱性診断のやり方

脆弱性診断にはさまざまな方法があり、それぞれの方法には特有の利点があります。

●脆弱性スキャン

自動ツールを使ってシステム全体をスキャンし、既知の脆弱性を検出する

-

費用

数万円から数十万円。

-

メリット

手軽に実施でき、コストが低い。

-

デメリット

深刻な脆弱性の見逃しがある可能性がある。

●ペネトレーションテスト

専門家が攻撃者の視点からシステムに侵入を試み、脆弱性を発見する

-

費用

数十万円から数百万円。

-

メリット

実際の攻撃シナリオをシミュレートできるため、精度が高い。

-

デメリット

高コストであり、専門的な知識が必要。

●ソースコードレビュー

コードの内容を精査し、潜在的な脆弱性を発見する

-

費用

数十万円から数百万円。

-

メリット

コードレベルでの脆弱性を発見可能。

-

デメリット

実施には高い専門知識と時間が必要。

●コンプライアンススキャン

法規制に基づいた設定や管理が行われているかを確認する

-

費用

数万円から数十万円。

-

メリット

法規制に対応したセキュリティを確保できる。

-

デメリット

特定の法規制に特化しているため、他の脆弱性を見逃す可能性。

診断対象や診断する目的を明確にした上で、各手法を使い分けたり組み合わせることで、より効果的な脆弱性診断が可能です。

また、脆弱性診断にはアプローチの違いにより「ツール診断」 と「手動診断」の2つがあります。

●ツール診断

- 自動化されたツールを使用し、既知の脆弱性を短期間で網羅的にスキャン

- 一般的で具体的な脆弱性を自動的に特定

- 比較的安価

●手動診断

- サイバーセキュリティ専門家が対象システムを詳細に調査

- 精緻な診断でカスタマイズが可能

- 複雑なシステムやカスタマイズされたシステムの検出精度が高い

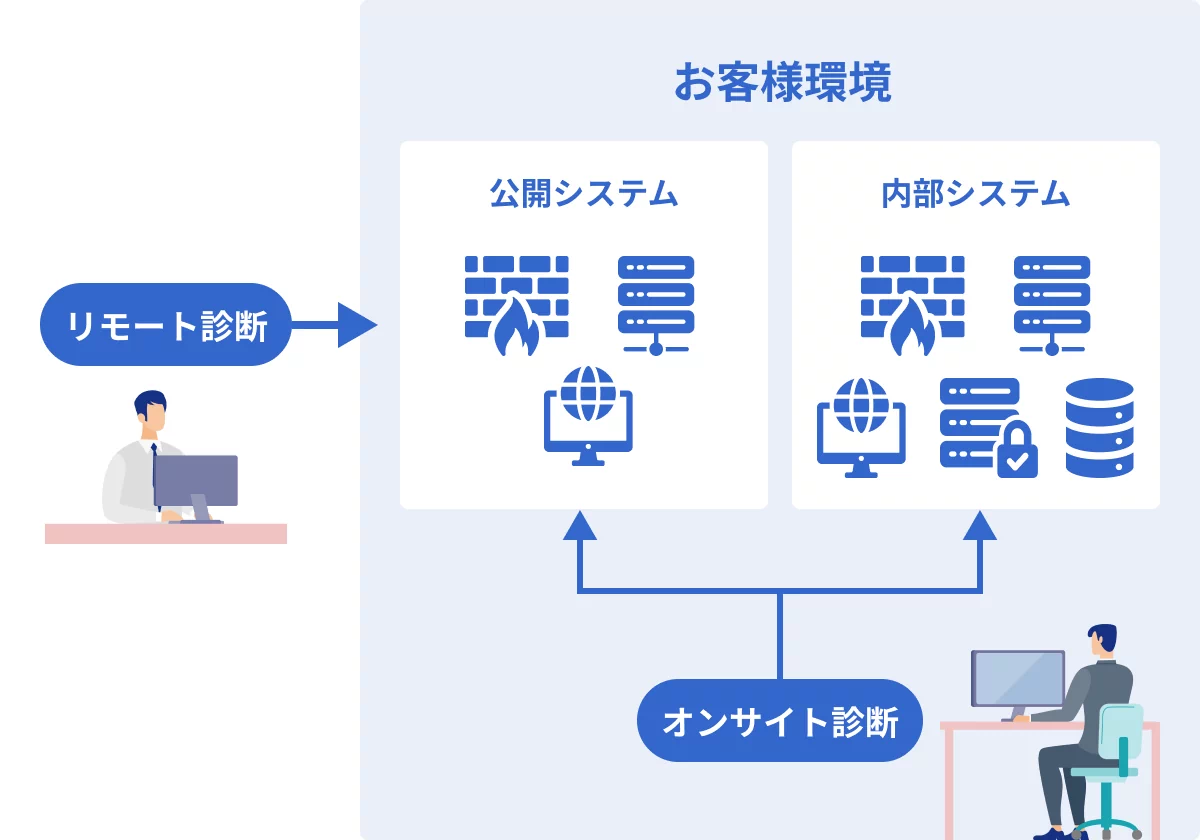

ツール診断と手動診断のどちらを用いる場合でも、インターネット経由で診断する「リモート診断」と内部のセグメントから診断する「オンサイト診断」があります。

脆弱性診断のやり方には選択肢がたくさんあり自社で実施することも可能ですが、自社での実施については以下のような課題をお聞きしています。

-

・ 専門知識の不足

自社内に専門的なセキュリティ知識を持つ人材がいない場合、正確な診断が難しい。

-

・ 時間とリソースの制約

診断には時間と労力がかかり、他の業務に影響を及ぼす可能性がある。

-

・ ツールの選定と運用

適切なツールを選び、その運用方法を学ぶ必要がある。

脆弱性診断を専門家に依頼することで、専門家による高精度な診断や最新の脅威情報や技術を活用することができ、限られた社内のリソースを他の重要業務に集中させることが可能です。

また、深刻な脆弱性が発見された場合にも、対策についてすぐ相談ができスピーディーな対応につながります。

診断対象や環境、目的に応じた確実な診断をするためにも、専門家に依頼することをおススメします。

脆弱性診断サービスの選び方

専門家が診断を実施する「脆弱性診断サービス」を選ぶ際には、以下のポイントを考慮することが重要です。

●対応可能な診断範囲と診断項目 :

ネットワーク、Webアプリケーション、モバイルアプリケーション、クラウド環境など、診断対象が幅広いサービスを選び、自社で求める診断項目を満たしているか確認しましょう。

●経験と実績 :

サービス提供者のセキュリティ専門家の経験や実績を確認しましょう。過去の診断実績や、同業他社への提供経験が豊富なサービスを選ぶと安心です。また、経済産業省が策定した「情報セキュリティサービス基準(脆弱性診断サービス)」に適合したサービスであれば、基準を満たしたサービス内容であることが認められているため安心です。

●コスト :

コストと提供されるサービス内容のバランスを評価します。安価すぎるサービスは品質が低い可能性があるため、注意が必要です。

またサービス提供者が明確な見積もりを提示し、追加費用が発生しないか確認しましょう。

●対応の速さ :

診断自体や、診断結果が出るまでにかかる日数を確認しましょう。取引先から診断結果を求められている場合や、影響範囲の大きい脆弱性が公開された場合など、要件に合うスピード感で結果が得られるサービスを選ぶ必要があります。

●診断後のサポート :

診断にて見つかった脆弱性の対処について、質問や問題が発生した際に迅速に対応してくれるサポート体制が整っているか確認します。

以上のポイントを考慮し、提供するサービス内容が自社のニーズに合致しているかを評価します。

しかし前の章で解説した通り、脆弱性診断には様々な方法があり、判断にも専門的な知識を要する場合があるため、不安を感じる方も多いでしょう。

自社にあった脆弱性診断方法がわからない場合、脆弱性診断の豊富な実績を持つPFUにお気軽にご相談ください。

脆弱性診断後の対策

脆弱性を把握しただけではサイバー攻撃の被害は防げません。

脆弱性診断の結果を受けて、以下の対策を講じることが重要です。

1. 脆弱性への対処

発見された脆弱性はシステムの弱点であり、悪意ある攻撃者の付け入る隙となります。

適切なアップデートやパッチ適用を実施し、迅速に対処する必要があります。

この対処に不安がある場合には、診断サービスを選ぶ時点で、診断後のサポート体制が整っているサービスを選ぶと安心です。

2. セキュリティポリシーの見直し

新たな脆弱性を発生させないために、現行のセキュリティポリシーを見直します。

また、社員にセキュリティポリシーを遵守させるため、社内教育を強化して社員のセキュリティ意識を高めることも重要です。

3. 定期的な診断の実施

新たな脆弱性は日々発見され、公開されているため、一度の診断だけでは安心できません。定期的に脆弱性診断を実施し、継続的なセキュリティ強化を図っていく必要があります。

脆弱性診断はセキュリティ対策の第一歩です。診断結果に応じ、その後のトータルなセキュリティサポートができる経験豊富なセキュリティベンダーに相談することで、継続的なセキュリティ強化につながります。

まとめ

セキュリティ対策は様々ありますが、セキュリティに予算や人材といったリソースがかけられない会社こそ、脆弱性診断はセキュリティ強化のために不可欠です。

本ページで紹介した方法とポイントを参考に、適切な脆弱性診断を実施し、企業全体のセキュリティレベルを向上させましょう。

このガイドを活用して、安全な情報システム運用を実現してください。

PFUなら

脆弱性診断は、いわばシステムの健康診断です。定期的な診断や、システムの導入や改修といったタイミングで手軽に診断いただけるような、リーズナブルでスピーディーな診断サービスをご用意しています。

また、セキュリティ経験豊富なPFUなら、診断後の対策もワンストップでサポートします。