閉域網とは?だからこそ必要なセキュリティ対策

閉域網は、インターネットに接続されていないクローズドネットワークです。インターネット経由の攻撃を防ぐことができる点がメリットですが、サイバー攻撃にはインターネット経由以外からのマルウェア攻撃もあります。これらの攻撃を受けると、ネットワークと会社の財産に大きな被害が出る可能性があります。

今回は、閉域網におけるセキュリティ対策に焦点を当てて説明します。

目次

閉域網とは どこまで安全?

閉域網の定義や実例を踏まえて、実際に閉域網はどこまで安全といえるのか、詳しく説明します。

閉域網とは?

閉域網とは、インターネットおよびインターネットに接続されている機器には接続されておらず、外部から直接アクセスすることが不可能な通信ネットワークのことを指します。

インターネット経由の攻撃・通信傍受・データ改ざんなどのリスクを回避できる点に加え、限られた利用者だけが使えるネットワークを構築できるという特徴から、さまざまな領域で利用されています。

閉域網の種類

第三者からの攻撃を防ぐことができる閉域網ですが、運用コスト・セキュリティの強度・ネットワーク構築の自由度の違いにより、いくつかの種類があります。

-

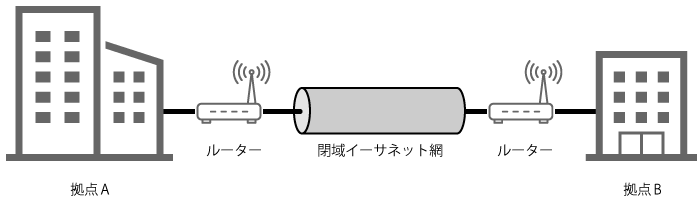

広域イーサネット

広域イーサネットはイーサネット回線を使用し、遠隔にあるLAN同士を1つの大きなLANとして構築します。多様なプロトコルを利用できる一方で、導入開始までの作業工数がかさむという問題があります。

広域イーサネットを利用する例としては、身体の安全や生命にかかわる病院、多額の財産を扱う金融機関、通信障害などによる遅延が許されない放送会社、マイナンバーなど重要な個人情報を扱う行政機関などが挙げられます。

これらの多くは、通信事業者が提供する閉域イーサネット網を利用しており、運用コストは高めですが、高い安全性を担保できます。

【特徴】運用コストが高い、セキュリティが強固、イーサネット回線を使用

-

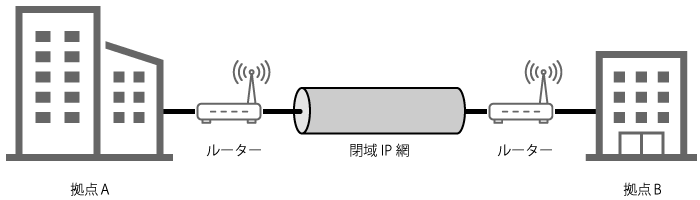

IP-VPN

IP-VPNは通信事業者が提供する閉域IP網を利用します。利用するプロトコルが限定されますが、広域イーサネットに比べると、導入のしやすさもあり、製造業やサービス業での利用が多いという特徴があります。

インターネットに直接接続することなく、会社のサーバと仮想ネットワークを経由してPCを接続するといったケースが考えられます。

【特徴】通信プロトコルはIPのみ、導入のしやすさ、イーサネット回線を使用

-

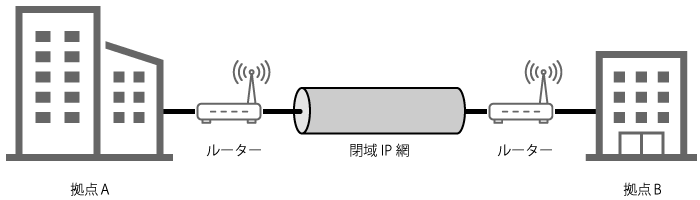

エントリーVPN

通信事業者が提供する閉域IP網を利用する点は「IP-VPN」と同じですが、閉域網へのアクセスに、比較的安価な光回線やADSL回線を利用する点が特徴です。

そのため、低コストでの運用が可能です。一方で、他の方式に比べて通信品質や通信速度は劣るという特徴があります。

【特徴】運用コストが低い、通信品質が若干劣る、光回線などを使用

閉域網のメリットとデメリット

閉域網は、インターネットへの接続と分離されていないネットワークと比較して、どのようなメリット・デメリットがあるのか、改めて整理しておきましょう。

閉域網には次のようなメリットがあります。

-

メリット①:外部の攻撃から保護できる

閉域網は、外部から直接アクセスすることができないネットワークであり、サービスを提供する事業者では不正アクセスの防止の仕組みを取り入れています。そのため、インターネットを経由した攻撃者の侵入や情報漏えいのリスク、Webやメールからのマルウェアの感染などを抑えることができます。 -

メリット②:利用者が限定される

業務で必要な関係者のみ接続するネットワークです。利用者が限定される分だけ利用者の過失による情報漏えいや脆弱性の残る端末を接続されるリスクが抑えられます。

一方で閉域網には次のようなデメリットがあります。

- デメリット①:ネットワーク速度が遅延する場合がある

センター拠点にアクセスが集中すると確保した帯域が不足し、通信の遅延が生じる場合があります。 - デメリット②:ランニングコストの増加

閉域網の種類によってコストに違いはあるものの、総じてランニングコストは増加します。よりセキュアで高速な閉域網であればあるほどコストが高くなります。

閉域網はどこまで安全なのか?

閉域網はインターネットから隔離されているので、Webやメールからのマルウェアの感染被害が出るものではありません。

しかし、マルウェアによる攻撃を100%避けられるということではなく、閉域網でもセキュリティ対策は必要です。

例えば、USBデバイスや、閉域網の機器をメンテナンスするために持ち込んだ保守端末を接続することによってマルウェアに感染することがあります。また、ファームウェアにマルウェアが忍び込んでいる例もあるのです。

これらの例から、閉域網はインターネットから遮断されているから安全であるとは言いがたいことがわかります。

IoTによるセキュリティ脅威

閉域網が安全であると言い切れないもうひとつの理由として、IoT技術の拡大によりセキュリティ脅威が高まっていることが挙げられます。

今では国内外でIoTデバイス市場が拡大しており、医療機関や工場にある機器のIoT化も進んでいます。

IoTデバイスの特徴として、IoTデバイスそのものがWi-Fiや携帯電話網を介してインターネットに直接接続されているケースが多いという点があります。そのため従来の閉域網にはない新たな脅威が発生するリスクが高くなっています。

例えばインターネット経由でIoTデバイスに侵入して遠隔操作したり、収集したデータが漏えいしたり、といった脅威事例もあります。

さらに5Gにおいては4Gの約10倍もの数のデバイスが接続できるようになるため、接続される台数が急激に増えることで、攻撃されるリスクも増えます。

閉域網においてもIoTの新たな脅威を想定した対策が求められていると言えるでしょう。

閉域網に対する攻撃の手口とは?

閉域網にUSBデバイスなどを利用して行われるサイバー攻撃があります。

閉域網に接続されたUSBデバイス、ファームウェアなどからランサムウェアのようなマルウェア、特に自身を複製して他のデバイスに増殖する自己拡散型(ワーム型)マルウェアに感染すると、ネットワーク内部での広がりを止められません。

攻撃者は、出口も入口もない閉域網で攻撃が広がることをねらっているのです。

また入口・出口がない閉域網とはいえ、メンテナンスなどを行うためのVPN装置が設置され、外部から接続できるようになっているケースが多くなっています。

ある病院では、閉域網で運用するシステムがランサムウェアの被害を受けました。インターネットと分離した閉域網で業務を行っていましたが、脆弱性が放置されていたVPN装置から侵入されたと見られています。

閉域網に対する攻撃の代表例と手口をもう少し詳しく説明しましょう。

ランサムウェアの手口

ランサムウェアにはバリエーションがありますが、攻撃のシナリオは共通しており、以下の特徴があります。

- 入口出口ではマルウェアと検知できない亜種・新種が多く、パターンを用いるような製品での対策は難しい

- 閉域網の内部でも拡散してしまう

- OSのセキュリティパッチなどの適用が難しい

例えば、ランサムウェアが仕組まれたソフトウェアがUSBデバイスに格納されていた場合、このソフトウェアを閉域網でコピーしようとすると、どうなるでしょうか?

USBデバイスを接続した時点では何も実行されないので検知されません。ソフトウェアとしてインストールされた時点でも、一見何も問題がないように見えます。これは、タイムボムの仕組みを使ってあとから攻撃を開始するためです。時間が経つにつれて、密かにランサムウェアが実行され自己拡散し、次々とほかのPCがランサムウェアに感染していくことになります。

ランサムウェアの被害と対策

警視庁によると、2024年上半期に報告されたランサムウェアの件数は114件となっており、高水準で推移しています。国内でも大手企業が大量の個人情報を漏えいするなど深刻な被害を受けました。

ランサムウェアはメール経由でPCに侵入することがあるほか、USBデバイスなどからの感染もあり、ネットワークのメンテナンスのために接続された機器からの感染もあります。そのため、閉域網でのランサムウェア感染についても対策が必要になります。

ランサムウェアの被害は2種類あります。PCやデータに関する被害と金銭的被害です。

PC全体を暗号化して正常に動作させなくする暗号化ランサムウェアに感染すると、データを完全に復元することは困難となり、データの破壊、可用性の損失といった被害が生じます。

最近ではデータの復元に伴う脅迫に応じなかった場合に「暗号化した情報を公開する」と二重に脅迫する「二重恐喝型ランサムウェア」や、データを暗号化せずに窃取してデータを公開しないことと引き換えに対価を要求する「ノーウェアランサム」も台頭しています。

ランサムウェアは英語のRansom(身代金)に由来する名称であり、身代金の要求のように、「お金を支払えばPCを解放する」との要求が画面に表示されます。

この要求に乗ってしまうと、金銭的な損失も生じます。

要求に応じる被害者がいることで攻撃者に利益を与えてしまうこと、そして「RaaS(Ransomware as a Service)」と呼ばれるプラットフォームを利用することで簡単に攻撃できてしまうことが、ランサムウェア攻撃の増加に拍車をかけています。

現在では、「丸ごと暗号化」や「画面を暗号化」されたなどで動かなくなったPCに対しては、セキュリティベンダー各社が参加する「No More Ransomプロジェクト」において、復号化のための無償サポートが行われています。

同プロジェクトのWebサイトでは、要求された金銭を支払ってはならないことも同時に呼びかけており、技術的な対応だけでなく、啓蒙で被害を軽減・予防する活動もしています。

閉域網の適切なセキュリティ対策とは?

上述のように、閉域網に対する攻撃は、ひとたび組織内ネットワークに入ると大きな被害を生じさせる可能性があります。閉域網には多くの機密情報、扱いに注意を要する情報が含まれているため、適切な対策を行う必要があります。

有効なセキュリティ対策のポイントは、攻撃の入口となるデバイスの監視と異常が認められたデバイスの切り離しです。

閉域網のセキュリティ対策

-

デバイス間の通信振る舞いを監視

自己拡散型のマルウェアの検知に関しては、監視対象をデバイス間の通信振る舞いにまで広げることが必要です。自己拡散型マルウェアに共通な振る舞いパターンを異常の検知に利用することができるためです。

-

異常を検知したデバイスの切り離し・自動遮断

デバイス間の通信振る舞いの監視からデバイスの異常を検知した場合には、自動的に即座に切り離しを行い、攻撃による悪影響を限定させ、拡散を食い止める必要があります。

閉域網への攻撃に万全な対策を

閉域網は、一見するとサイバー攻撃に強いように見えますが、ひとたび自己拡散型マルウェアが組織内ネットワークに侵入してしまうと、攻撃とその悪影響を容易に止めることができません。そのうえ、閉域網には多くの機密情報や扱いに注意を要する情報があるため、被害が甚大になりがちです。

そこで、適切で有効な対策を行う必要があります。有効なセキュリティ対策のポイントは、攻撃の入口となるデバイスの監視と異常なデバイスの切り離しです。

しかし、相当数のデバイスを管理する会社組織の閉域網では、すべてのデバイスを人の手で監視し切り離すのは困難です。そのため、自動で監視・遮断が可能なソリューションを導入することが実践的な対策となります。例えば、「iNetSec SF(アイネットセックエスエフ)」のようなアプライアンス製品ならば、自己拡散型のマルウェアに感染した端末の監視・遮断にも対応しており、閉域網のサイバー攻撃対策としてより強力です。

閉域網であってもサイバー攻撃と無縁ではないので、閉域網に特化したセキュリティ対策を導入し、サイバー攻撃から会社を守りましょう。

不正持ち込み端末など、リスクのあるIT機器をネットワークから遮断する「iNetSec SF」

インターネットに接続されていない閉域網は、外部から直接アクセスすることができないため、一見、安全な通信ネットワークのように思えます。しかし、USBデバイス経由や、外部から持ち込まれて一時的に接続される保守端末経由でマルウェアに感染することがあります。

閉域網では、機密情報を扱うことも多いため、ひとたびサイバー攻撃を受けると深刻な被害が予測されます。

閉域網におけるセキュリティ対策としては、感染拡大をできるだけ早く抑止し、影響を限定化させることです。具体的には、異常を検知した機器を自動的に即座に切り離しを行う必要があります。

iNetSec SFは、ネットワークに接続されたすべてのIT機器を見える化し、不正持ち込み端末など、リスクのあるIT機器をネットワークから遮断します。